关键信息基础设施是国家的重要战略资源,涉及到国家的主权、安全和发展利益。这些设施在国家经济和社会服务中承担着重要角色,其安全稳定运行直接关系到国家安全和经济社会健康发展。让我们一起来了解一下什么是关键信息基础设施及其安全保护条例。

一、什么是关键信息基础设施

关键信息基础设施是指公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务、国防科技工业等重要行业和领域的,以及其他一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的重要网络设施、信息系统等。这些设施和服务是数字经济产业供应链的底层设施,其功能稳定与服务持续关乎国家经济命脉。关键信息基础设施的确定通常包括确定关键业务、确定支撑关键业务的信息系统或工业控制系统,并根据关键业务对信息系统或工业控制系统的依赖程度,以及信息系统发生网络安全事故后可能造成的损失来认定。

二、什么是关键信息基础设施保护条例

关键信息基础设施安全保护条例是中华人民共和国为了保障关键信息基础设施的安全,维护网络安全,根据《中华人民共和国网络安全法》制定的行政法规。该条例明确了关键信息基础设施的范围,包括公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务、国防科技工业等重要行业和领域,以及其他可能严重危害国家安全、国计民生、公共利益的重要网络设施和信息系统。条例还规定了保护原则、监督管理体制、运营者责任、保障促进措施和法律责任等内容,旨在建立专门保护制度,确保关键信息基础设施免受攻击、侵入、干扰和破坏,维护国家和人民的利益。该条例自2021年9月1日起施行。

三、关键信息基础设施的范围有哪些

关键信息基础设施的范围相当广泛,涵盖了多个行业和领域,这些都是国家安全、国计民生、公共利益所依赖的重要网络设施和信息系统。具体来说,关键信息基础设施主要包括:

公共通信和信息服务:这包括电信网、广播电视网、互联网等信息网络,以及提供云计算、大数据和其他大型公共信息网络服务的单位。

能源:这指的是电力、石油、天然气等能源领域的网络设施和信息系统。

交通:包括铁路、公路、水路、航空等交通领域的网络设施和信息系统。

水利:涉及水利工程建设、水资源管理、防洪抗旱等领域的网络设施和信息系统。

金融:银行、证券、保险等金融机构的网络设施和信息系统。

公共服务:医疗、教育、社保等公共服务领域的网络设施和信息系统。

电子政务:各级政府部门的电子政务系统,包括政务网站、政务服务平台等。

国防科技工业:涉及国防科研、生产、试验等领域的网络设施和信息系统。

此外,广播电台、电视台、通讯社等新闻单位,以及大型装备、化工、食品药品等行业领域的科研生产单位,也被纳入关键信息基础设施的范围。

这些关键信息基础设施一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益。因此,对它们进行严格的保护和管理至关重要。

四、如何认定是否是关键信息基础设施

认定是否是关键信息基础设施,需要依据《关键信息基础设施安全保护条例》以及相关的国家标准和行业实践。以下是认定的关键步骤和考虑因素:

行业和领域:首先,需要确定设施或系统是否属于《关键信息基础设施安全保护条例》第二条明确指出的重要行业和领域,如公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务、国防科技工业等。

重要程度:考虑网络设施和信息系统对本行业、本领域关键核心业务的重要程度,即它们是否对行业核心业务提供基础支撑作用。

潜在危害:评估一旦网络设施和信息系统遭到破坏、丧失功能或数据泄露,可能带来的国家安全、国计民生、公共利益方面的危害程度。

关联性影响:分析网络设施和信息系统对其他行业和领域的关联性影响,即它们是否可能对其他行业和领域造成连锁反应或影响。

动态认定:《关键信息基础设施安全保护条例》允许重点行业领域主管部门根据“重要程度”、“危害程度”、“关联性影响”等标准动态认定关键信息基础设施,并要求将认定结果报国务院公安部门备案。

关键信息基础设施的认定是一个动态的过程,随着技术的发展和威胁环境的变化,认定标准和方法可能需要进行调整。因此,保护工作部门和相关单位需要定期评估和更新关键信息基础设施名录,以确保其准确性和有效性。

五、关键信息基础设施运营者的主要责任

关键信息基础设施运营者的主要责任包括以下几个方面:

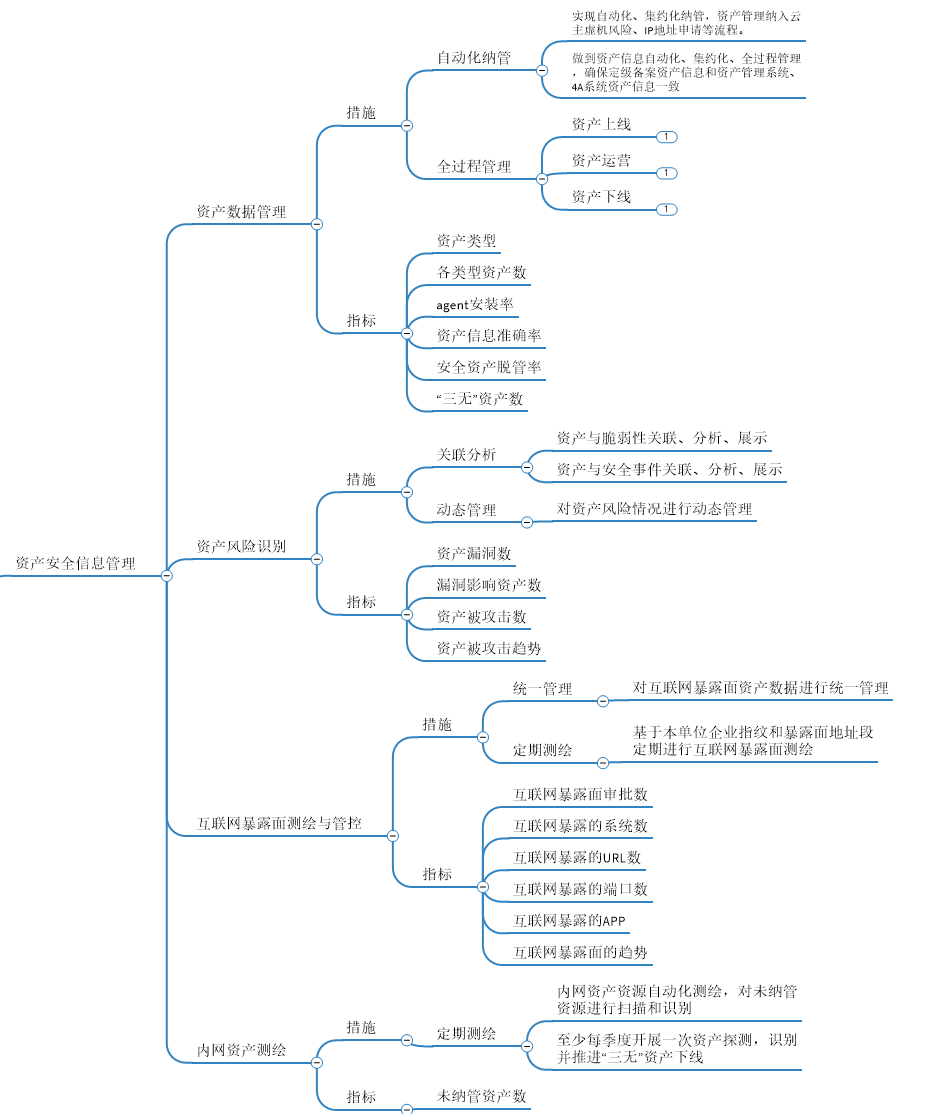

落实网络安全责任:运营者需建立健全网络安全保护制度和责任制,确保人力、财力、物力的投入,以保障关键信息基础设施的安全稳定运行。

设置专门安全管理机构:运营者必须设立专门的安全管理机构,并对机构负责人和关键岗位人员进行安全背景审查,确保关键岗位人员的安全性。

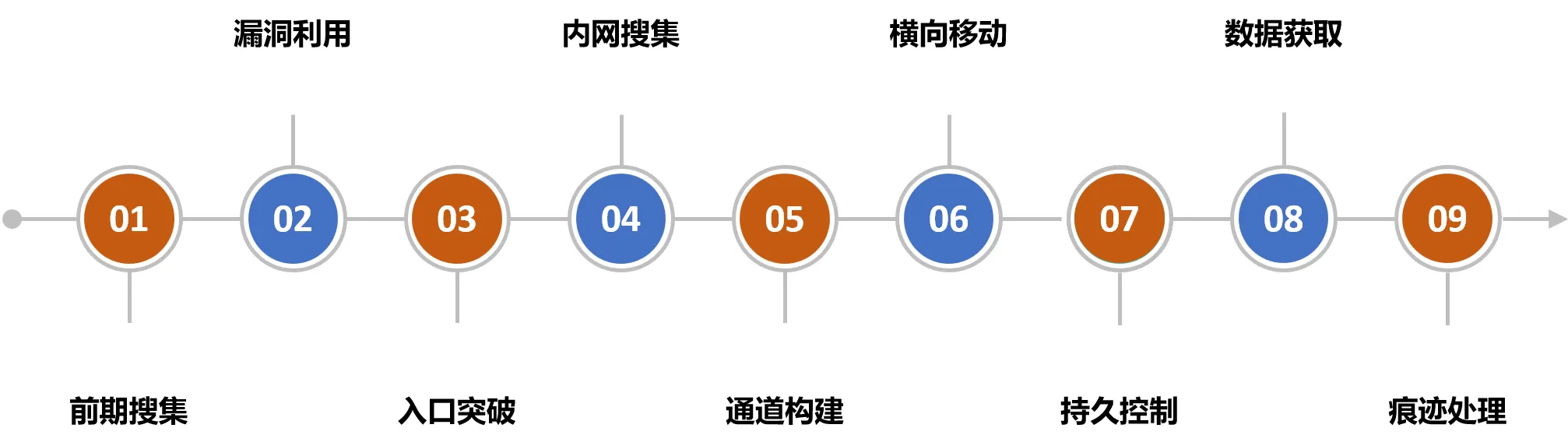

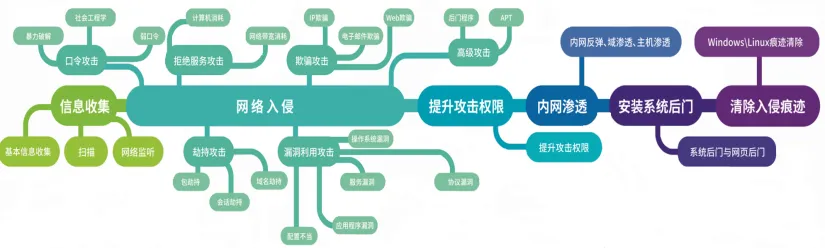

开展安全监测和风险评估:运营者应自行或委托网络安全服务机构对关键信息基础设施每年至少进行一次网络安全检测和风险评估,对发现的安全问题及时整改,并按照保护工作部门要求报送情况。

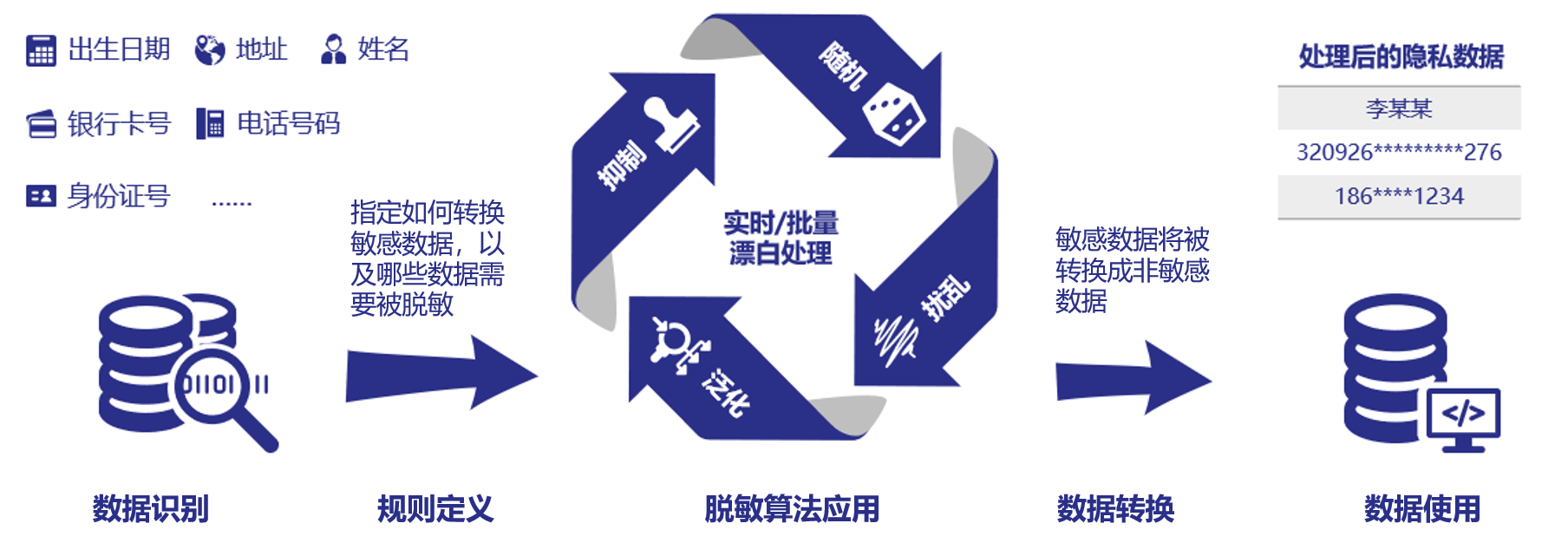

保障数据的完整性、保密性和可用性:运营者需采取技术保护措施和其他必要措施,应对网络安全事件,防范网络攻击和违法犯罪活动,维护数据的安全。

总的来说,关键信息基础设施运营者的主要责任是确保设施的安全、稳定运行,保护数据的安全和隐私,并遵守相关的法律法规和政策要求。他们需要制定并执行严格的安全管理制度和措施,以防止网络攻击和数据泄露等事件的发生,保障国家安全、社会稳定和公共利益。

附:《关键信息基础设施安全保护条例》

博客地址:http://xiejava.ishareread.com/

关注:微信公众号,一起学习成长!