最近有位做医疗项目的同学咨询有一批人员的身高、体重、性别、年龄、心电图、是否有心脏病等数据是否可以根据这些数据预测某个人是否有心脏病的迹象。这当然是可以的,AI机器学习不就是干这事的吗?这是一个典型的分类算法。根据这些人体特征来判断是否存在潜在的疾病。问题是如何对心电图进行特征提取,提取出相关的特征,让模型进行学习和训练。

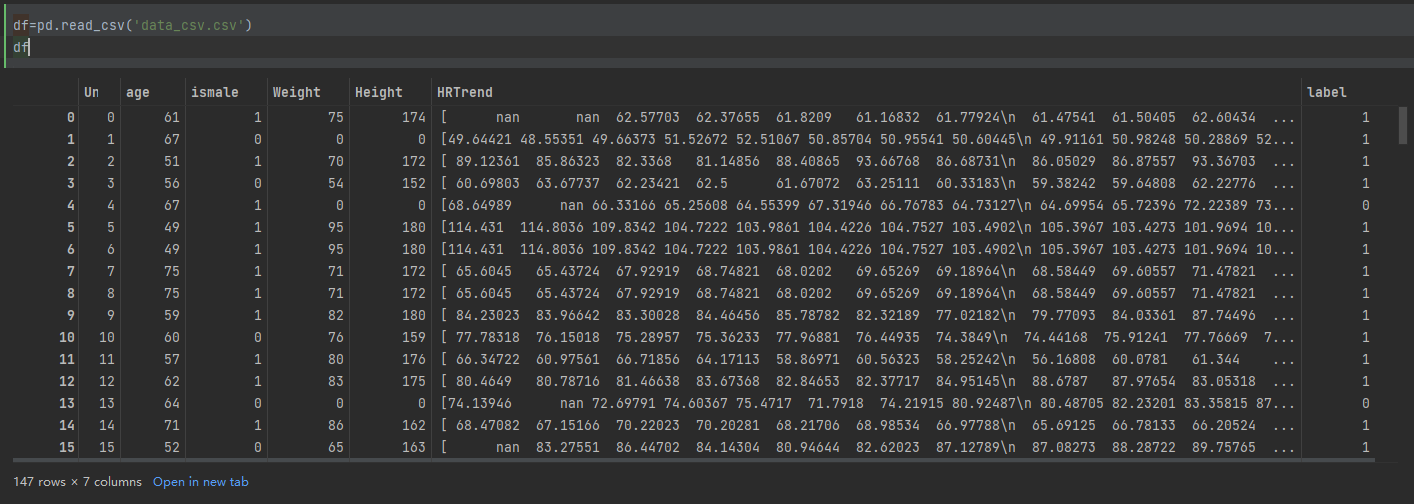

拿到数据后,第一步,我们首先来看一下数据。

一、数据探索

1、读入数据

导入numpy、pandas、matplotlib三大件,读入数据

1 | import numpy as np |

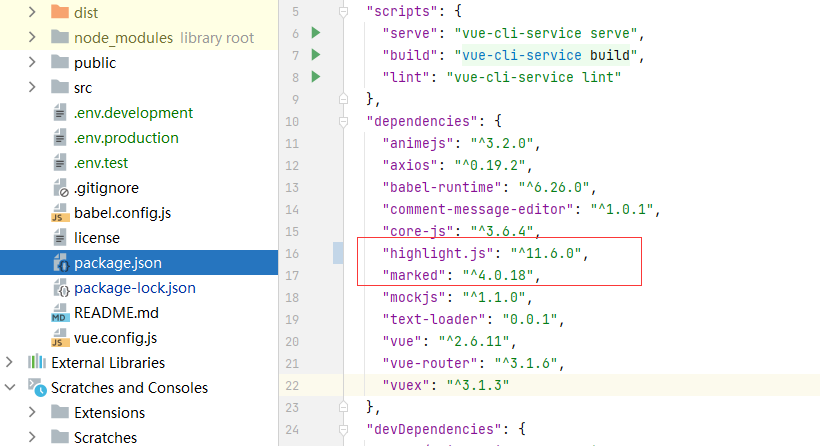

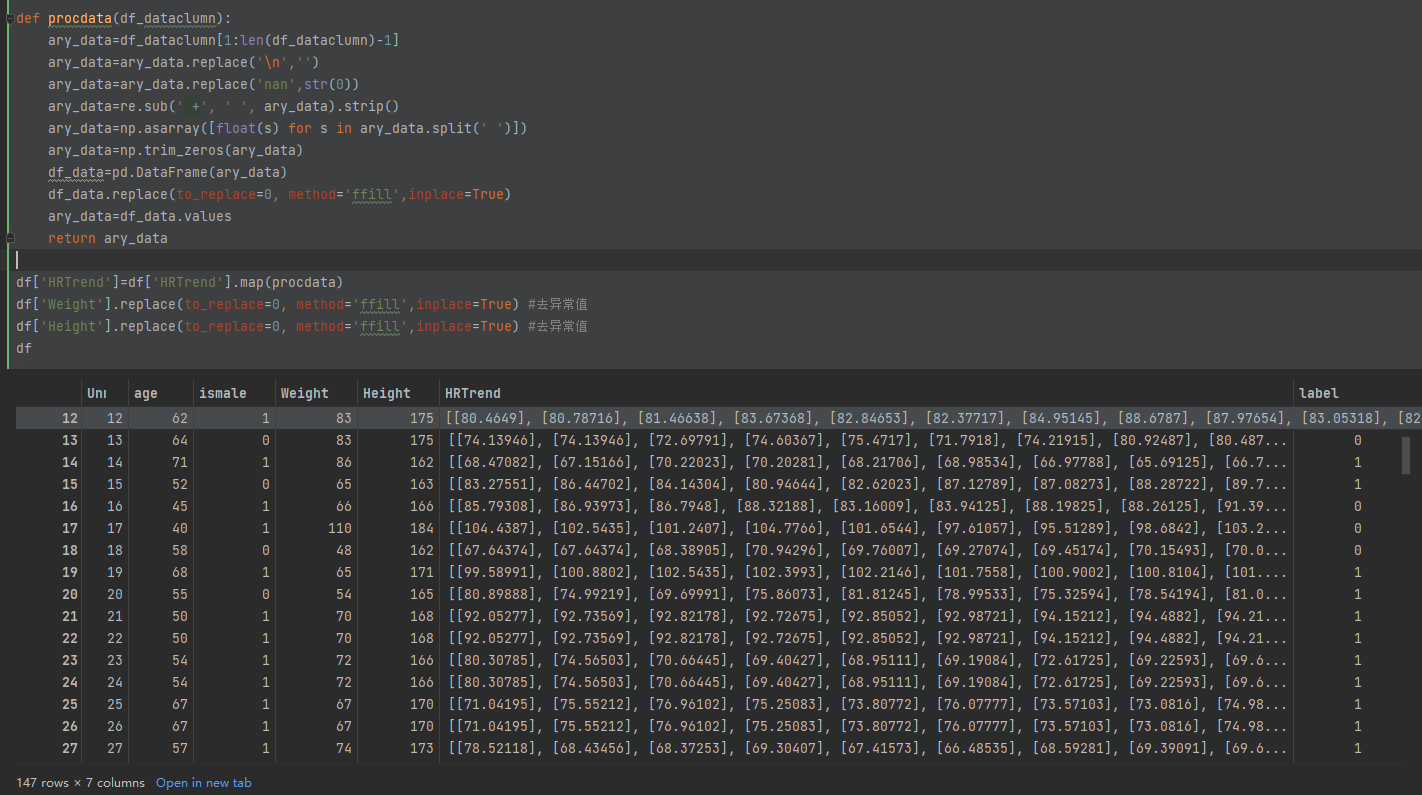

数据集中有age年龄、ismale性别、Weight身高、Height体重、HRTrend心电图、label是否有心脏病(1,是有心脏病、0是无心脏病)

这里看到主要的几个关键性的指标。HRTrend是csv中载入的时候数据是文本字符串格式,还有nan及\n等字符串,我们要将这些数据进行清洗规则化,将其转化为数组。

2、数据处理

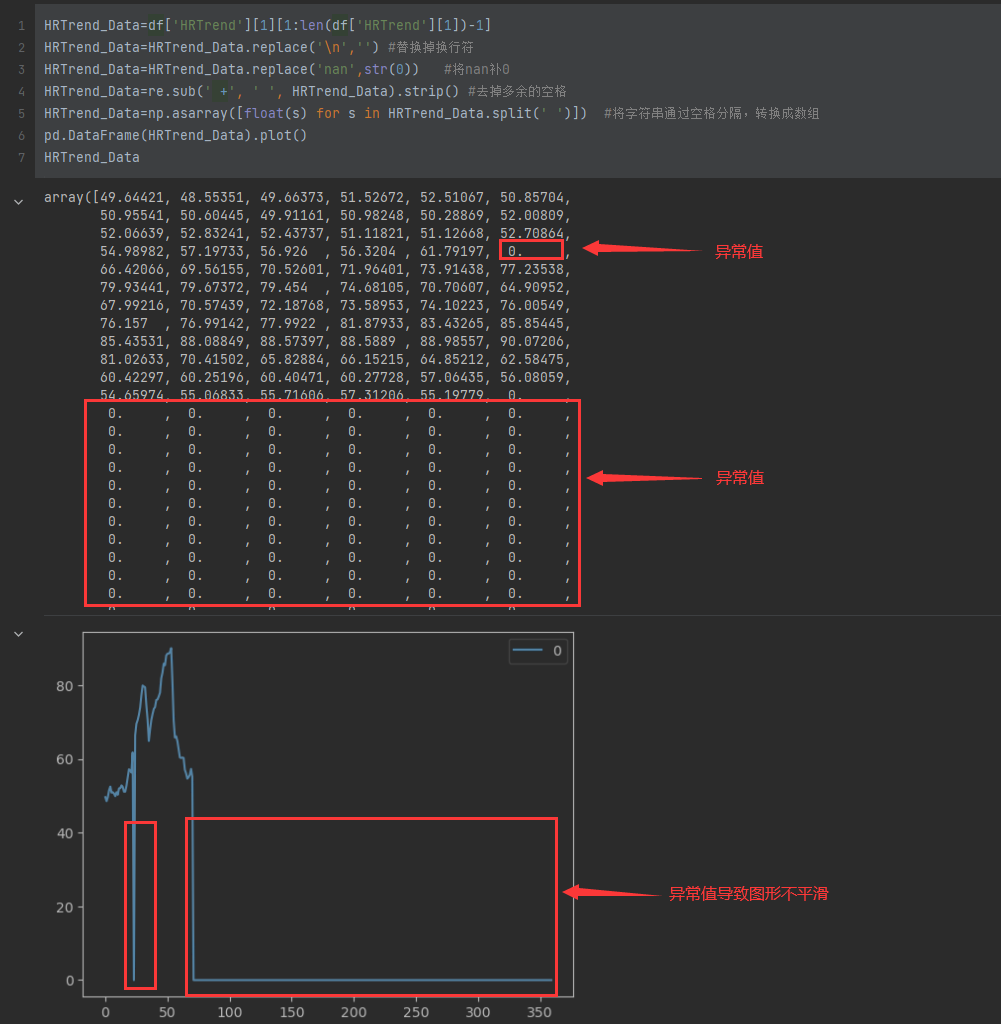

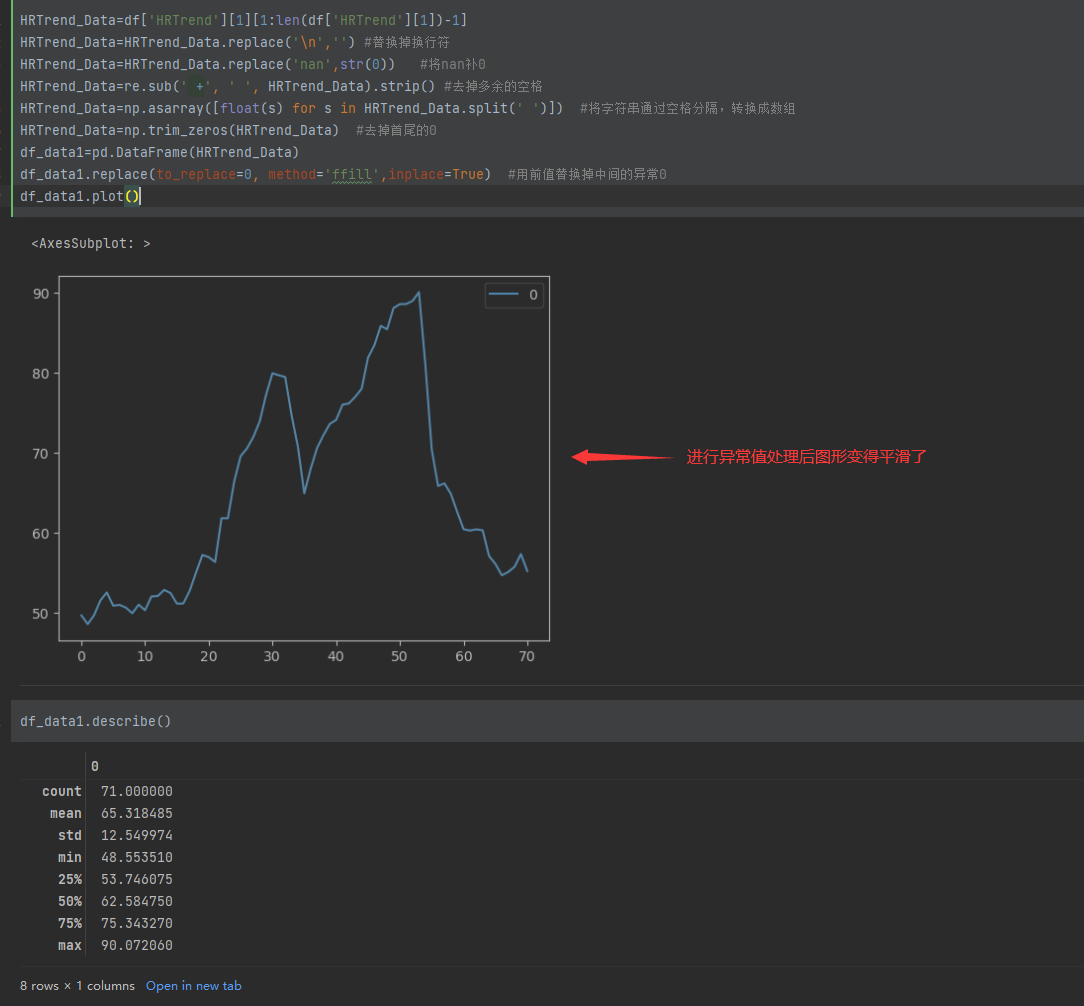

先拿一个样本数据来看看数据的情况。对它进行相应的处理,包括去掉回车换行符、去多余空格、然后以空格作为分隔形成数组。

1 | HRTrend_Data=df['HRTrend'][1][1:len(df['HRTrend'][1])-1] |

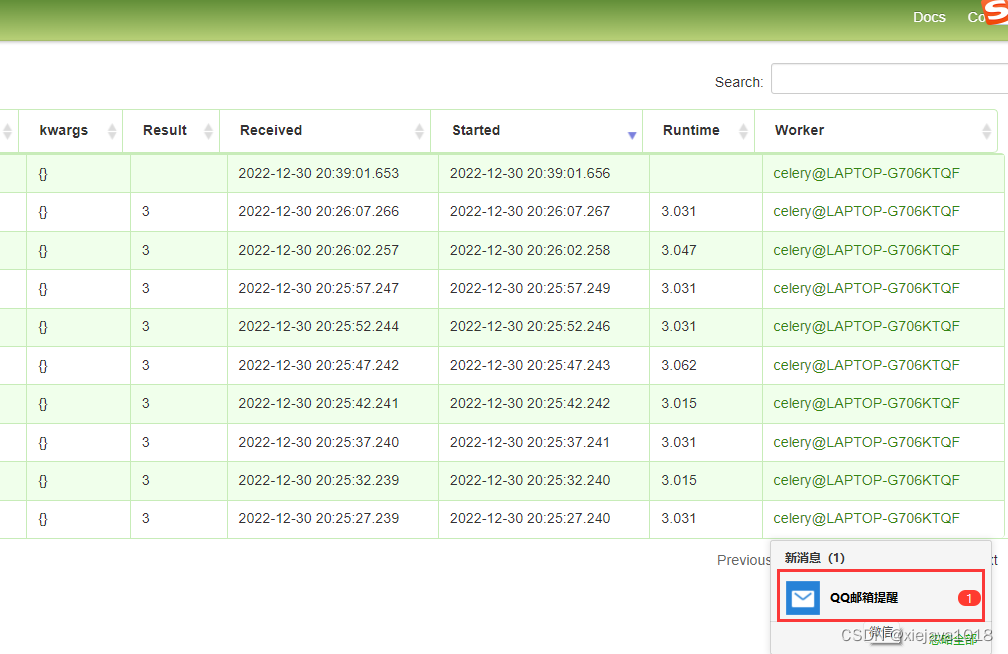

这个图形不是很规则不平滑,看数据是因为异常值太多,后面的数据都是0,这些0都是因为数据为Non补充进来的,有可能是应为数据采集的时候某个点位没有采集到。我们需要将这些异常值给处理掉。

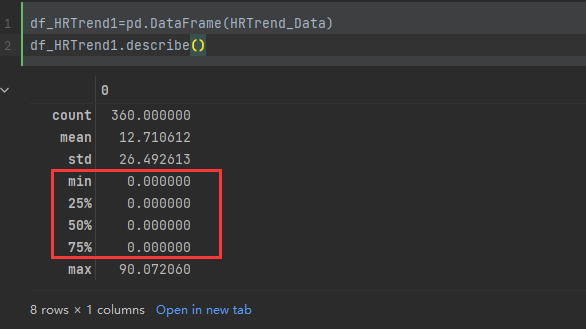

对于中间为0的,我们可以通过采用前值填充或者后值填充(也就是用前面的值或后面的值来替代为0的值),后面全部为0的部分要去掉。应为会影响到一些关键性的特征,如均值、50%的值、70%的值等。

1 | df_HRTrend1=pd.DataFrame(HRTrend_Data) |

可以看到,这些异常值将会很大程度的影响一些关键特征,所以我们要处理异常值。

1 | HRTrend_Data=np.trim_zeros(HRTrend_Data) #去掉首尾的0 |

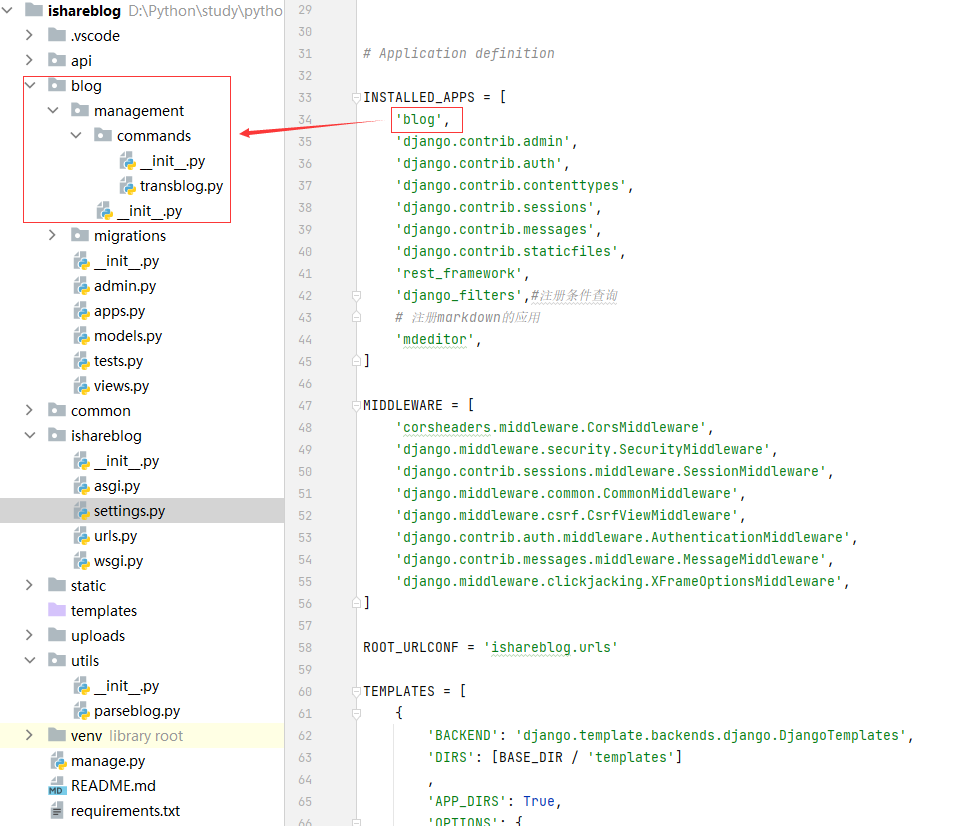

把刚对一个样本处理的过程写成一个函数,应用到所有的样本数据。

1 | def procdata(df_dataclumn): |

找前六个样本看看效果

1 | fig,axes = plt.subplots(2,3,figsize=(12,4)) |

二、特征工程及模型训练

方法一:通过描叙统计提取时序特征并进行模型训练

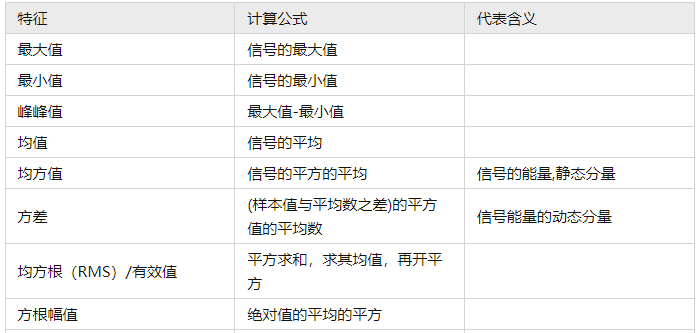

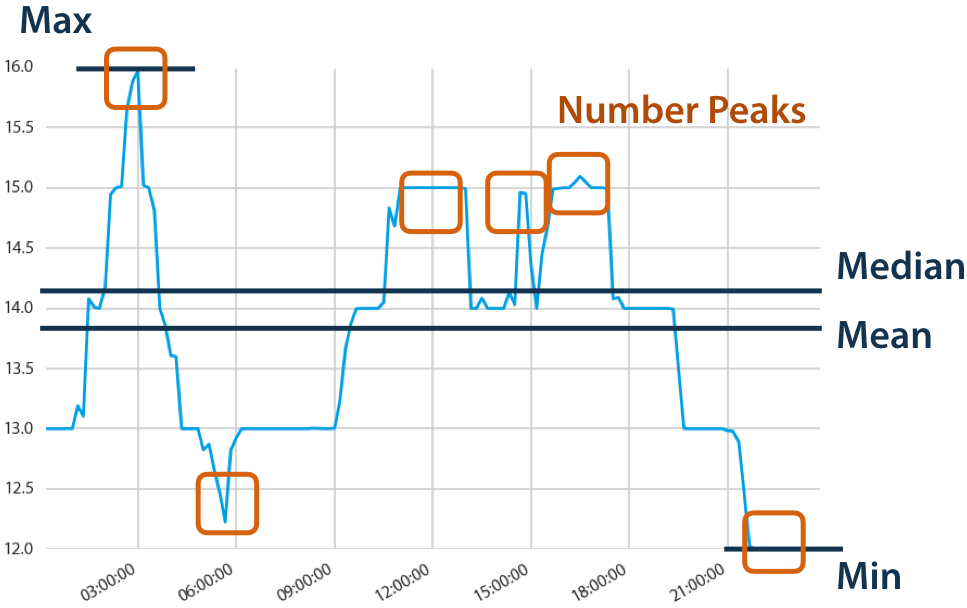

- 特征提取

有量纲时序特征提取包括以内容。

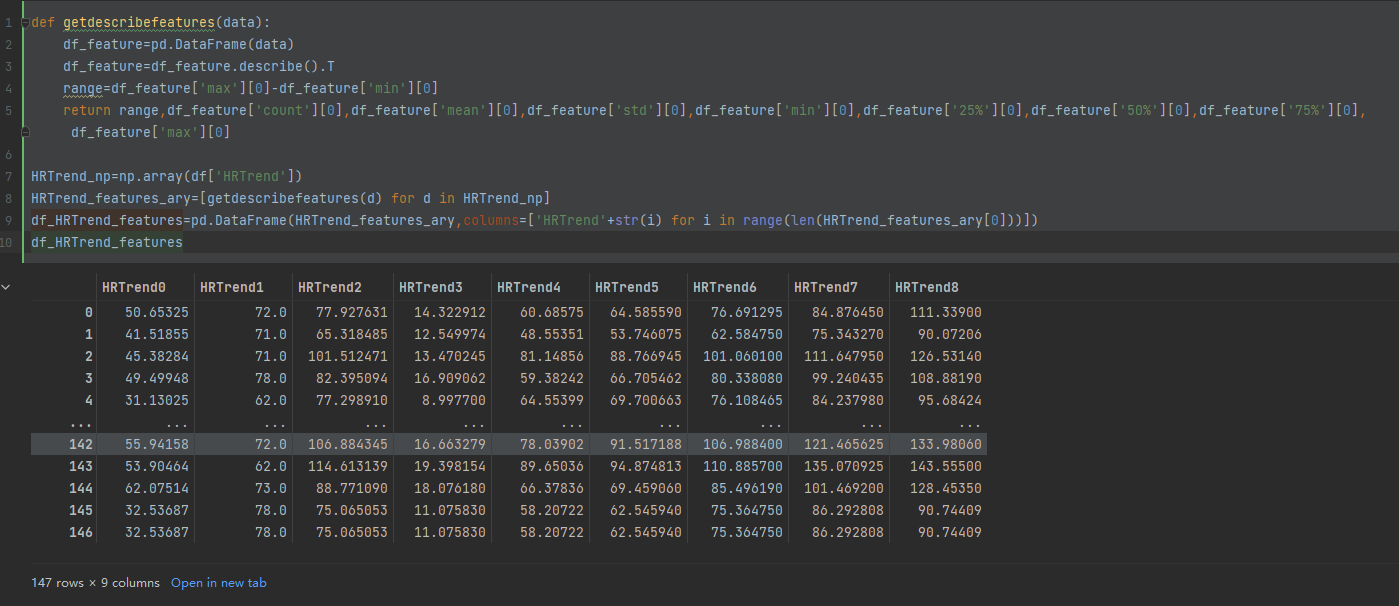

可以看到,大部分内容都可以通过describe()获取。可以写个函数方法来获取相关的特征值。

1 | def getdescribefeatures(data): |

将心电图提出的统计信息特征与年龄、性别、身高、体重等特征合并,形成特征集。

1 | df_data=df[['age','ismale','Weight','Height','label']].join(df_HRTrend_features) |

预留15个样本做最后的预测看效果。

1 | df_train_data=df_data[0:len(df_data)-15] #训练数据 |

- 模型训练

1 | from sklearn.metrics import f1_score |

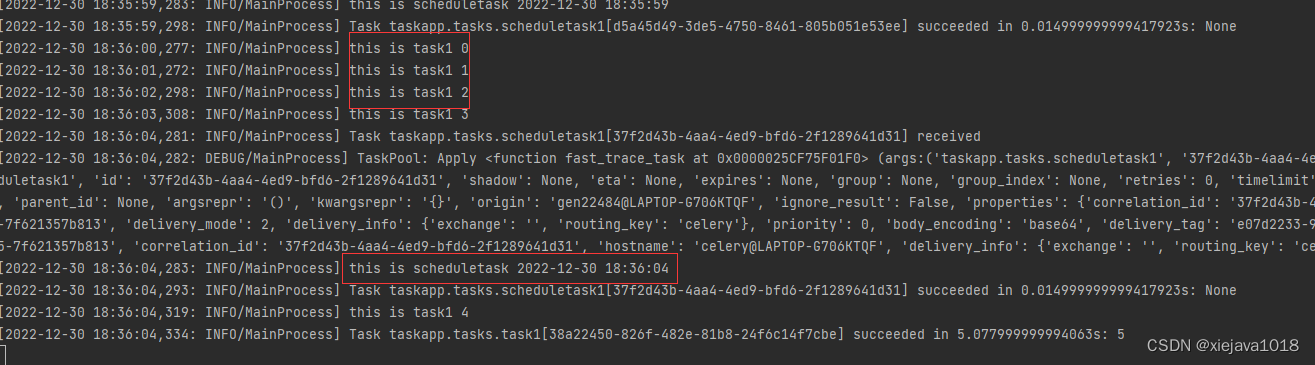

结果如下:

SVM分类模型的效果要稍好于KNN的模型,但整体效果还不是很好。应该是提取的特征还是不够。我们来试下通过tsfresh提取时序特征并进行模型训练。

方法二:通过tsfresh提取时序特征并进行模型训练

- 特征提取

tsfresh可以自动提取各种时间特征,可以参考官方文档,一般的取最大、最小、偏度、峰度等统计指标这些都自动化集成了。

https://tsfresh.readthedocs.io/en/latest/text/introduction.html

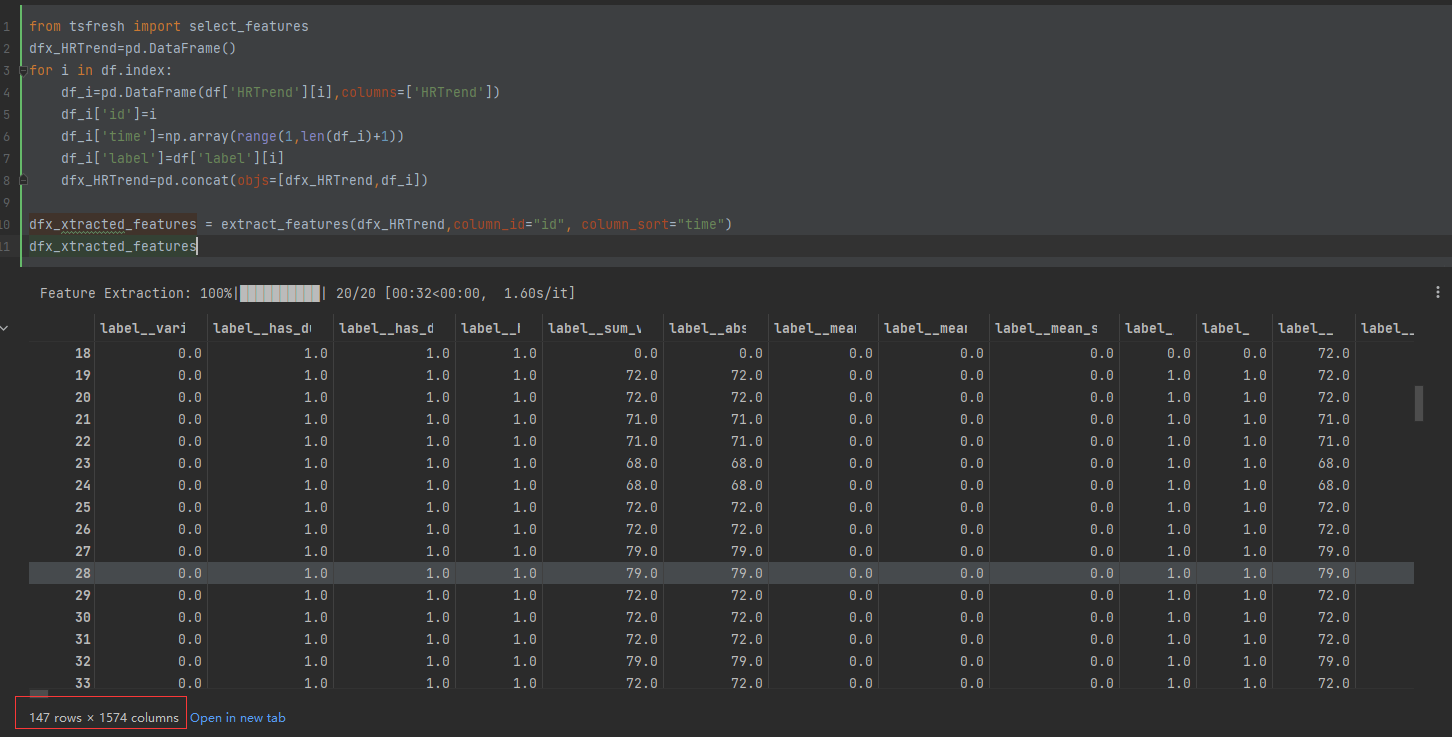

通过tsfresh提取时序特征代码如下:

1 | from tsfresh import extract_features |

可以看到tsfresh自动提取了1574colums的特征,但是我们要选取与标签有相关性的特征。tsfresh可以自动做到这一点,通过tsfresh的select_features传入特征和标签来选择与标签有相关性的特征,

1 | from tsfresh.utilities.dataframe_functions import impute |

通过特征选择自动选取了有相关性的143个特征,比前面缩减了很多,有利于提高模型训练的效率和精度。

我们再来看一下模型训练的效果。

同样将心电图通过tsfresh提出的时序特征与年龄、性别、身高、体重等特征合并,形成特征集。

1 | df_data=df[['age','ismale','Weight','Height','label']].join(df_HRTrend_features) |

预留15个样本做最后的预测看效果。

1 | df_train_data=df_data[0:len(df_data)-15] #训练数据 |

模型训练

1 | from sklearn.metrics import f1_score |

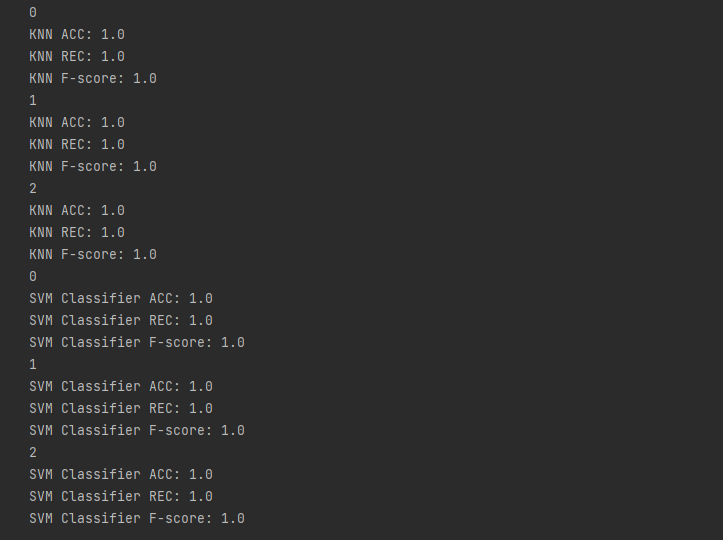

结果如下:

可以看到不管是KNN模型和SVM的模型都取得了不错的效果。

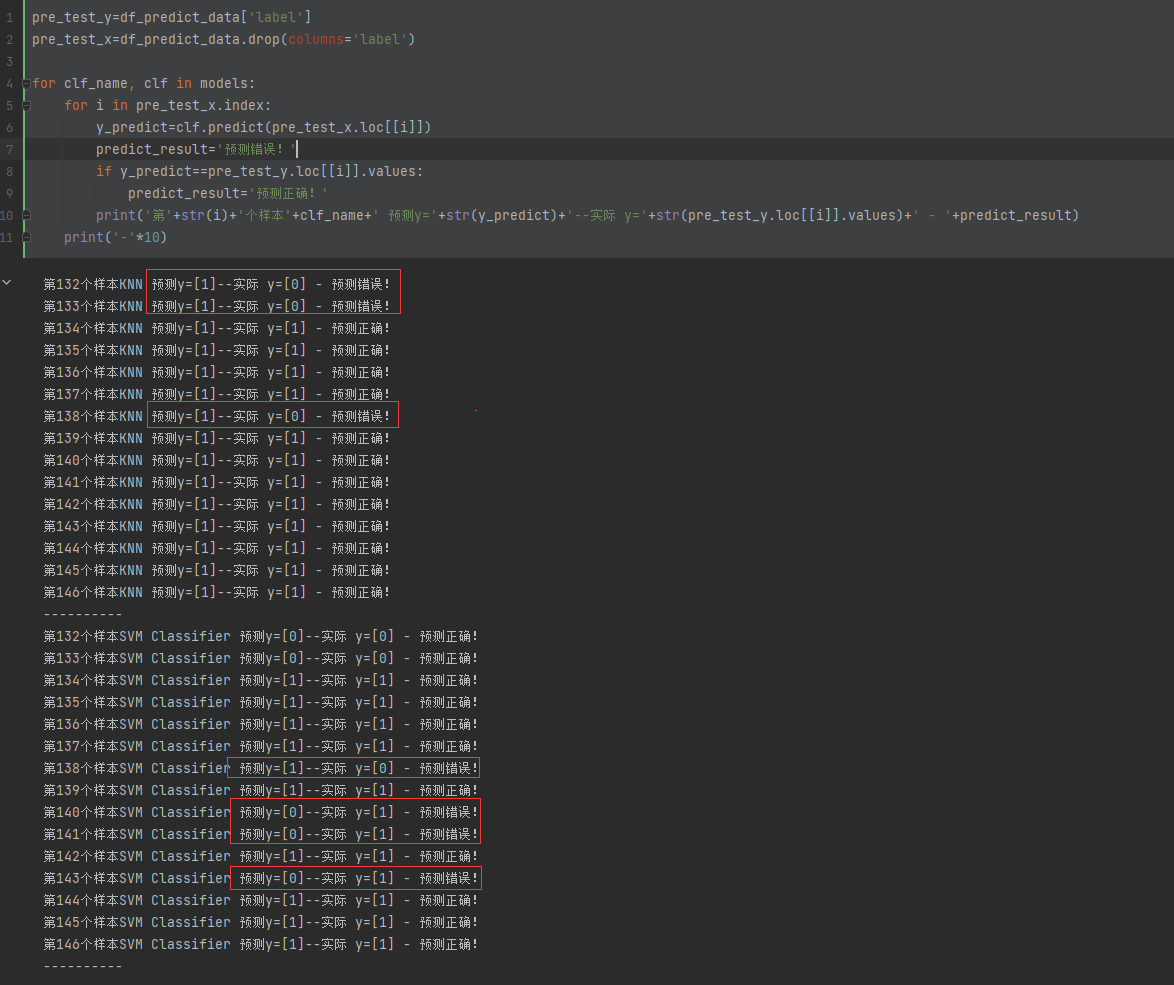

三、效果

最后我们来看一下,用预留的15个样本预测的效果。

1 | pre_test_y=df_predict_data['label'] |

先是通过描叙统计提取时序特征并进行模型训练后模型预测的结果:

还是有不少预测错误了。

再来看通过tsfresh提取时序特征并进行模型训练后模型预测的结果:

可以看到预留的15个样本都预测正确,取得了不错的效果!

本文通过心电图分类模型介绍了从数据处理、时序特征提取、模型训练和效果评估。验证了对于小数据量,通过tsfresh提取时序特征,往往能够取得很好的效果。

全部源代码及数据集见:https://download.csdn.net/download/fullbug/87369380

博客地址:http://xiejava.ishareread.com/

关注:微信公众号,一起学习成长!