初识威胁情报

随着网络空间的广度和深度不断拓展,当今网络攻击的多样化、复杂化、专业化,安全对抗日趋激烈,传统的安全思维模式和安全技术已经无法有效满足政企客户安全防护的需要,新的安全理念、新的安全技术不断涌现。业界普遍认同:仅仅防御是不够的,更加需要持续地检测与响应。而要做到更有效的检测与更快速的响应,安全情报必不可少。有效的威胁情报可以提高安全产品的对恶意攻击识别能力,提高溯源效率,并及时采取应对措施,减少甚至消除攻击的危害。

本文收集了互联网上的威胁情报的相关知识信息,试图从威胁情报的定义、分类、应用三个方面对威胁情报进行初步的认识。

一、什么是威胁情报

安全情报包含漏洞、资产、威胁、风险、运行和事件等多维度安全知识在内的知识集合。安全情报是一个宽泛的概念,主要包括了威胁情报、漏洞情报、事件情报以及基础数据情报。

根据Gartner对威胁情报的定义,威胁情报是一种基于证据的知识,包括了情境、机制、指标、影响和操作建议。威胁情报描述了现存的、或者是即将出现针对资产的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。简单来说威胁情报是可以针对相关威胁采取行动的知识,可以帮助企业和组织快速了解到敌对方对自己的威胁信息,从而帮助他们提前做好威胁防范、更快速地进行攻击检测与响应、更高效地进行事后攻击溯源。

从严格意义上来讲,威胁情报和漏洞情报是不同的两种安全情报,不应该将它们混淆。从防御者的角度来看,获取漏洞情报是为了知己,而获取威胁情报是为了知彼。

二、威胁情报分类

根据使用方法不同,威胁情报可分为三类

战略情报

包括安全调查报告、趋势分析、行业状况等战略层面的情报,可供企业CISO或安全负责人制定安全规划和投资策略,将有限的资源投入到最需要的地方。

技术情报

包括各种威胁的丰富化情报,以及相关信息。通过攻击事件相关的IP和域名的详细信息,以及攻击者相关的攻击事件及样本,安全分析师可以对重要安全事件做准确的分析,包括报警确认、攻击影响范围、攻击链以及攻击目的、技战方法等,并进行相应的安全预测和防范。

战术情报

包括各种面向安全设备或系统的,易于执行的高可信度威胁IOC (Indicator of Compromise)。安全运营团队利用高质量的威胁IOC可帮忙安全系统自动检测未知威胁,及早产生预警和通知,快速响应恶意攻击,提高企业安全防护能力。

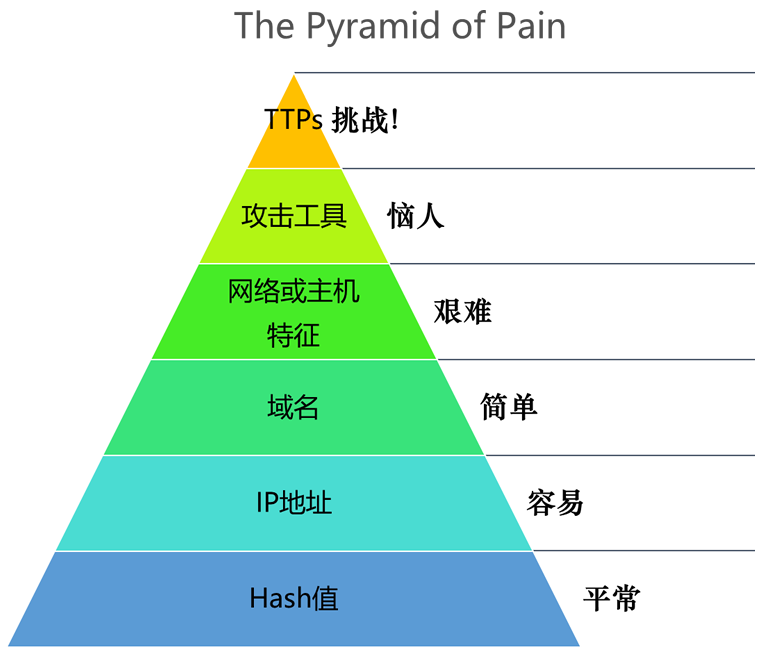

根据数据本身威胁情报可以分为HASH值、IP地址、域名、网络或主机特征、TTPs(Tactics、Techniques & Procedures,工具、技术、过程)等

HASH值:一般指样本、文件的HASH值,比如MD5和SHA系列。由于HASH函数的雪崩效应,文件任何微弱地改变,都会导致产生一个完全不同也不相关的哈希值。这使得在很多情况下,它变得不值得跟踪,所以它带来的防御效果也是最低的。

IP地址:常见的指标之一,通过IP的访问控制可以抵御很多常见的攻击,但是又因为IP数量太大,任何攻击者均可以尝试更改IP地址,以绕过访问控制。

域名:有些攻击类型或攻击手法也或者出于隐藏的目的,攻击者会通过域名连接外部服务器进行间接通信,由于域名需要购买、注册、与服务器绑定等操作使得它的成本相对IP是比较高的,对域名的把控产生的防御效果也是较好的。但是对于高级APT攻击或大规模的团伙攻击,往往会准备大量备用域名,所以它的限制作用也是有限。

网络或主机特征:这里指的特征可以是很多方面,比如攻击者浏览器的User-Agent、登录的用户名、访问的频率等,这些特征就是一种对攻击者的描述,这些情报数据可以很好的将攻击流量从其他的流量中提取出来,就会产生一种较好的防御效果。

攻击工具:这里是指获取或检测到了攻击者使用的工具,这种基于工具的情报数据能够使得一批攻击失效,攻击者不得不进行免杀或重写工具,这就达到了增加攻击成本的目的。

TTPs:Tactics、Techniques & Procedures的缩写,指攻击者所使用的攻击策略、手法等,掌握了些信息就能明白攻击者所利用的具体漏洞,就能够针对性的布防,使得攻击者不得不寻找新的漏洞,所以这也是价值最高的情报数据。

从应用领域分类可以分为,机读情报(MRTI)、人读情报(PRTI)、画像情报和知识情报四类

机读情报:可供机器理解和使用的情报,侧重于高频次、高准确性、强实效的应用场景。

人读情报:信息量更大,需要更多的上下文、背景信息支持人工分析研判和应急响应。

画像情报:针对单一的威胁、资产、漏洞、事件进行分析,形成相应的知识集,概念上类似于用户画像。

知识情报:基于先验知识的规则模型和算法。这些模型和算法与平台之间高度匹配,可以快速导入平台,结合平台获得的各类数据、信息和情报,实现对某类特定类别的威胁、风险或特定事件的感知、分析、决策和处置。消费对象和应用场景集中于态势感知、SOC/SIEM类分析平台。

其中机读情报应用最广,基本已经被各大安全厂商在设备中集成,多以IoC或者Yara的形式存储。人读情报的格式比较宽泛,包括安全公告、漏洞预警、病毒/APT分析文章都属于这个类别。画像情报则是介于机读和人读情报中的一种,通常用结构化的标签和非结构化的备注来描述,针对单一的威胁、资产、漏洞、事件进行分析形成的知识集,也可以加入场景标注。而知识情报的提法主要是针对态势感知、SOC、SIEM类平台产品的,平台内置的先验规则如关联规则和知识图谱都属于这一类。

从情报市场来源来分可分为开源情报(OSINT)、商用情报

开源情报:Open Source Threat Intelligence 开源情报,免费从公开信息来源进行数据采集和分析后形成的情报。

商用情报:Commercial Threat Intelligence 商业情报,在威胁情报领域,根据用户需求提供的付费情报。一般来说付费的准确度要稍高。

三、威胁情报有什么用

溯源分析

威胁情报记录了外部攻击的大量信息,可以让安全分析师了解攻击方的情报,解决攻防战中信息不对称的困境。特别是在分析告警、进行溯源分析时,往往会在威胁情报系统中查询相关攻击 IP、Domain 等的具体信息,看看有没有攻击线索和方式,可以用作告警确认和进一步处理的依据。

检测告警

数字化时代的黑客的攻击也逐渐自动化、智能化,每天企业都会受到大量的外部攻击,依靠人去一个个分辨是不现实的,企业往往部署了可以对外部流量或外部日志进行自动化分辨的安全设备和系统,比如 FW 、 IDPS 、 SIEM 或大数据安全分析平台。如果将最新的威胁情报传输到这些 安全设备和系统中,就可以极大的提高这些设备系统对新型攻击的检测能力。

情报厂商往往将这些有价值的情报以IOC 的形式发布出来,用户可以将这些 IOC 导入到部署的安全设备系统中,从而可以快速实现对新型威胁攻击的识别、告警和处理。

安全预防

防守不是最好的策略,在如今企业每日都面对各式各样的网络攻击,单纯的被动防守已经无法阻挡黑客的攻击。如果能预知攻击并提前预防就可以减小不少攻击的损失。

通过漏洞情报可以在攻击到来之前获悉攻击的信息,事先做好准备,修复相关漏洞,加强安全防护,避免威胁攻击带来的危害。

安全规划

安全工作是一个系统性的工程,需要方方面面的知识和信息。为了做好安全规则,需要了解威胁攻击的总体现状和未来发展趋势,同时还要提供相关信息用以说明管理层提供相关投资。高级威胁情报信息可以帮助安全团队领导了解威胁攻击的状况以及预测,方便企业制定好相应安全规划和投资。

实用的情报才是最好的情报

情报的“ART”原则,符合“ART”原则的才是对企业有用的情报。

Accuracy(准确性):情报是否足够详细和可靠

威胁情报的作用是为安全团队提供相关信息并指导决策,如果情报不准确,不但没有产生价值,反而会对组织的安全决策会造成负面影响。

Relevance(相关性):情报是否可适用于你的业务或行业

不是所有的信息都是适用的,相关性较弱的情报会导致分析人员的繁重任务,并且会导致其他有效情报的时效性失效。

Timeliness(时效性):在你利用些情报前,情报是否已经失效

威胁情报是信息的集合,凡是信息,都具有时效性。往往情报的有效时间会很短,攻击者会为了隐藏自己的踪迹不断的更换一些特征信息,比如说IP地址、手法等等。

威胁情报要发挥价值,核心在于情报信息的共享。只有建立起一套威胁情报共享的机制,让有价值的威胁情报流动起来,才能真正加速安全防御的效率、效能,取得切实的防御效果。

威胁情报的生态系统包括两个方面:威胁情报的生产和威胁情报的消费。

威胁情报的生产就是通过对原始数据/样本的采集、交换、分析、追踪,产生和共享有价值的威胁情报信息的过程。

威胁情报的消费是指将企业和客户网络中的安全数据与威胁情报进行比对、验证,以及企业和客户方的安全分析师利用威胁情报进行分析的过程。

威胁情报的生产和消费构成了一个情报生态系统的闭环。只有生产没有消费,威胁情报的价值无法实现;而只有消费没有生产,威胁情报就成了无源之水。

对于政企客户而言,威胁情报的应用/消费是实现情报价值的关键。各类安全设备都应该能够消费威胁情报,但最关键的是安全管理平台/SOC对威胁情报的应用

博客地址:http://xiejava.ishareread.com/

关注:微信公众号,一起学习成长!